Тема 14. Основы информационной безопасности

Элементы обеспечения информационной безопасности:

- Физический и удалённый доступ;

- Целостность и невредимость данных;

- Управление правами доступа;

- Шифрование и электронная подпись.

Физический и удалённый доступ

Физический доступ - самое опасное проявление проблем безопасности. При физическом доступе злоумышленник имеет полную возможность изменения системы. В связи с этим элементы системы защищают, располагая в охраняемых помещениях и обеспечивая сигнализацию при доступе извне ( например провода питаня, связи, антенны и т.п. ).

Удалённый доступ - обычно это бесконтактный доступ по сети или другому каналу. При физическом доступе злоумышленник имеет частичную возможность изменения системы ( в основном программного обеспечения ). В связи с этим элементы системы защищают программными средствами.

Программные средства защиты

Программные средства защиты - это:

- Брендмауэр (Firewall) - Защищает от атак по сети;

- Система Обнаружения Вторжений ( Intrusion Detection System ) - выявляет факты неавторизованного доступа в компьютерную систему или сеть либо несанкционированного управления ими.

Целостность и невредимость данных

Целостность и невредимость данных - очень важный компонент безопасности. Объёмы данных и их важность требуют обеспечение их целостности ( ссылки одних компонентов на другие, например студент-группа ) и невредимости.

Причины порчи данных и средства защиты от них:

- Сбой системы - регулярные резервные копирования, план восстановления при авариях ( Disaster Recovery Plan );

- Ошибки пользователей - отслеживание действий пользователя, права доступа, анализ данных на наличие противоречий.

Управление правами доступа

Аутентикация – это определение кто такой пользователь. Происходит по логину/паролю. Авторизация – это предоставление или запрет на использование определенного ресурса или выполнение функции для определенного пользователя.

Пользователь – конкретно тот кто пользуется системой. Может быть человек или же логический пользователь, от имени которого выполняется процесс ( программа ). Группа / Роль – Объединяет нескольких пользователей для удобства управления.

Интерфейсы и классы C

IIdentity – Интерфейс класса контроля Аутентикации пользователя; IPrincipal - Интерфейс класса контроля принадлежности пользователя к группе (роли);

Пример:

class MyID : GenericIdentity

{

protected bool WasAuthenticated = false;

public override bool IsAuthenticated

{

get

{

if (!WasAuthenticated)

{

Console.Write("Enter Login and Password:");

String LogName = Console.ReadLine();

String Password = Console.ReadLine();

WasAuthenticated =

(

(LogName == "User1") &&

(Password == "Password1"));

}

return WasAuthenticated;

}

}

}

static void Main(string[] args)

{

MyID id = new MyID();

if (id.IsAuthenticated)

Console.WriteLine("Secret");

else

Console.WriteLine("Access denied");

}

Шифрование

Симметричное шифрование

В симметричных криптосистемах для шифрования и расшифрования используется один и тот же ключ. Отсюда название — симметричные. Алгоритм и ключ выбирается заранее и известен обеим сторонам. Сохранение ключа в секретности является важной задачей для установления и поддержки защищённого канала связи. В связи с этим, возникает проблема начальной передачи ключа (синхронизации ключей). Кроме того существуют методы криптоатак, позволяющие так или иначе дешифровать информацию не имея ключа или же с помощью его перехвата на этапе согласования. В целом эти моменты являются проблемой криптостойкости конкретного алгоритма шифрования и являются аргументом при выборе конкретного алгоритма.

Симметричные, а конкретнее, алфавитные алгоритмы шифрования были одними из первых алгоритмов. Позднее было изобретено асимметричное шифрование, в котором ключи у собеседников разные.

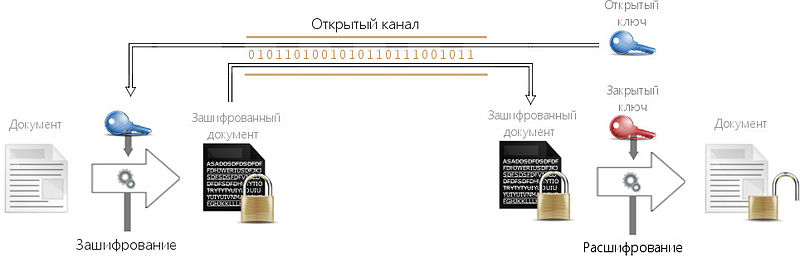

Шифрование с открытым ключом ( асимметричное )

В системах с открытым ключом используются два ключа — открытый и закрытый, связанные определенным математическим образом друг с другом. Открытый ключ передаётся по открытому (то есть незащищённому, доступному для наблюдения) каналу и используется для шифрования сообщения и для проверки ЭЦП. Для расшифровки сообщения и для генерации ЭЦП используется секретный ключ.

Данная схема решает проблему симметричных схем, связанную с начальной передачей ключа другой стороне. Если в симметричных схемах злоумышленник перехватит ключ, то он сможет как «слушать», так и вносить правки в передаваемую информацию. В асимметричных системах другой стороне передается открытый ключ, который позволяет шифровать, но не расшифровывать информацию. Таким образом решается проблема симметричных систем, связанная с синхронизацией ключей.

Хеширование

Хеширование (иногда «хэширование», англ. hashing) — преобразование по определённому алгоритму входного массива данных произвольной длины в выходную битовую строку фиксированной длины. Такие преобразования также называются хеш-функциями или функциями свёртки, а их результаты называют хешем, хеш-кодом, хеш-суммой или сводкой сообщения (англ. message digest).

Электроннная подпись

Электроннная подпись (ЭП), Электроннная цифровая подпись (ЭЦП) — реквизит электронного документа, полученный в результате криптографического преобразования информации с использованием закрытого ключа подписи и позволяющий установить отсутствие искажения информации в электронном документе с момента формирования подписи и проверить принадлежность подписи владельцу сертификата ключа подписи.

Дополнительная литература

http://www.wikipedia.org/ ( Запросы: Шифрование, Хеширование, Электро́нная по́дпись )